Die 15 besten Hacking -Spiele auf dem PC

Da ihre erstaunliche Popularität weit entfernt von den zurückgezogenen Nerd -Bildern der Vergangenheit ist, bleibt die Frage: Wenn das Cybercrime -Magazin eine Liste von Hacker- und Cybersecurity -Filmen hat, warum dann für Videospiele etwas Ähnliches für Videospiele nicht ähnlich ist?

Kannst du ein Vermögen machen, indem du ein Videospiel hackt??

Eine Koproduktion von

Copyright Euronews

Von Nichola Daunton

Veröffentlicht am 20.08.2022 – 11:00 • Aktualisiert 11/05/2023 – 13:55

Kopieren/Fügen Sie den Artikel des Artikels Video Einbetten unten kopieren/einfügen: Kopiert

Hacker Hunter trifft Manfred, den Mann, der Mängel in Videospielen ausgebeutet hat, um ein Vermögen zu machen.

Lange Zeit war die Welt des Hacking -Videospiels geheim gehüllt. Bis zur Sicherheitsforscherin Adrian hob den Deckel für seine Methoden an.

Adrian ist ein polnischer Einwanderer, der in den USA aufgewachsen ist, aber in der Hacking -Community ist er besser von seinem Pseudonym “Manfred” bekannt.

Als Manfred hat er über 20 Jahre damit verbracht, Videospiele zu kodieren, um ihre Schwächen auszunutzen und die Plünderung zu verkaufen.

Wirtschaft im Spiel

Manfred erkannte zuerst, wie lukrativ die Welt der Online -Spielkäufe war, als er eine virtuelle Immobilie für das Spiel Ultima von 1997 online verkaufte.

Im Online-Spiel waren Häuser sehr gefragt, und Manfred hatte ein Schloss. Er legte die virtuelle Immobilie auf eBay und erwartet, dass es bestenfalls ein paar hundert Dollar verdient. Es wurde für 2.800 Dollar verkauft.

Manfred war zuerst schockiert, sah aber dann das Potenzial, viel Geld zu verdienen.

“Die meisten Leute wollen im Spiel nicht wegschleifen”, erklärt er. “Sie wollen nicht acht Stunden am Tag mit virtuellen Steinen im Bergbau verbringen, sie zahlen lieber nur jemand anderem, um es zu tun.”

Während Manfred Geld verdienen konnte, indem er Stunden damit verbrachte, wertvolle digitale Objekte zu generieren, wollte er die Dinge beschleunigen. Indem er sich in den Code eines Videospiels hackt, konnte er das Spiel manipulieren, um ihm profitable Gegenstände mit einem Knopf zu geben.

Game -Hacking: Ein Anfängerführer

Viele von Manfreds Hacking -Methoden umfassten das Spiel dazu, Benutzern mehr Elemente zu bieten, als es programmiert wurde, um zuzulassen.

Ein weiterer cleverer Trick, den er verwendete, funktionierte ein bisschen wie ein Kilometerzähler in einem Auto, das Meilen misst. Wenn ein Kilometerzähler beispielsweise den Top -Wert erreicht hat, z.

In einem 32-Bit-Computer sind die Zahlen höher, wobei die Werte bis zu 4 liegen.2 Milliarden, aber das gleiche Prinzip gilt. Es heißt Integer Overflow oder Unterstrom.

Durch den Subtrahieren eines Nullbetrags auf dem Spiel Wildstar online konnte Manfred sofort 12 Billionen US-Dollar in der Währung im Spiel schaffen.

Durch mehrere ähnliche Hacks hatte Manfred zwischen 200 und 300 eBay -Listings für Artikel online. Die Verkäufe aus seinem Hacking zahlen für seine College -Gebühren und alle seine Ausgaben.

Er wird nicht genau offenlegen, wie viel Geld er tatsächlich verdient hat.

Spielhacking als Lebensstil

Manfred ist nicht die einzige Person, die versucht hat, ihren Lebensunterhalt mit dem Verkauf von Gegenständen an andere Spieler zu verdienen.

“Man muss bedenken, dass die überwiegende Mehrheit der Spieler nicht daran interessiert ist”.

“Sie haben eine sehr kleine Untergruppe, die dies als Unternehmen betrachtet und sie ziemlich früh erkannten, dass es einen Markt für Spieler gab, die ihre Fähigkeiten im Spiel für ziemlich bedeutende Geldbeträge erhöhen wollten”, sagt Koerner.

Venezuela hat einen der größten Märkte für den Verkauf im Spiel mit dem Game Runescape online.

Da Runescape Online auf Computern mit älterer Hardware läuft, wird es in Entwicklungsländern beliebt und viele Venezolaner haben sich für die Landwirtschaft und den Verkauf für ihren Lebensunterhalt mitgenommen.

“Die Währung im Spiel ist stabiler als die venezolanische Fiat-Währung”, sagt Manfred. „Sie nutzen die Runenlandschaftswährung, um ihre Rechnungen zu bezahlen oder ein Brotbrot zu kaufen und tägliche Transaktionen durchzuführen.”

Da sich Menschen jedoch auf Spiele für ihr Einkommen verlassen, ist ihr Leben gefährdet, wenn das Spieleunternehmen beschließt, gegen sie zu handeln.

Wenn das Spielunternehmen kein Konto mag, das Artikel verkauft, kann es den Spieler verbieten und aus dem Spiel starten.

Manfred merkt an, wie zunehmend Unternehmen gegen Hacker wie ihn handeln begannen. Sie haben nicht nur den Verkauf von Konten geschlossen, sondern immer mehr Spiele begannen auch, Artikel direkt an die Spieler zu verkaufen. “Das war das Gleiche, was ich getan habe”, sagt Manfred.

“Dann habe ich mich zurückgezogen”, sagt Manfred.

Erzählen Sie der Welt seine Geschichte

Im Jahr 2017 wurde Manfred in der Hacking-Community berühmt, als er enthüllte, wie er über 30 Spiele gehackt hatte, um unendliche Beträge im Spiel im Spiel zu schaffen.

Er detaillierte seine Methoden bei Def Con, einem der größten Hacker -Konventionen, die jährlich in Las Vegas abgehalten wurden.

Obwohl seine Hacking-Tage vorbei sind.

Axie Infinity ist ein Blockchain-basiertes Spiel, bei dem Spieler Artikel und Währung im Spiel kaufen und verkaufen können.

“Axie Infinity hat eine enorme Teilnahme an den Philippinen und die Menschen kündigen ihre Tagesjobs, um an dieser Online -Wirtschaft teilzunehmen, wo sie einen besseren Lebensunterhalt verdienen”, sagt Manfred.

Sie könnten auch mögen

Jetzt als nächstes spielen

Die 15 besten Hacking -Spiele auf dem PC

Wer unter uns nicht wünschte, ein cooler Hacker aus den Filmen zu sein, wie Hugh Jackman im Schwertfisch (ein Klassiker)? Im wirklichen Leben ist das Hacken von Dingen anscheinend ziemlich gefährlich und hart, aber in Videospielen können wir das System knacken und so oft in “Ich bin” so oft in den Atem kommen, wie wir wollen. Natürlich gab es im Laufe der Jahre einige fabelhafte Hacking -Spiele auf dem PC, und wir haben das gesammelt, was wir für die Creme der Ernte der besten Hacking -Spiele sind, die wir gerade auf dem PC spielen können.

Wie bei unseren anderen besten Listen sehen wir eine breite Sicht auf, und es gibt hier eine Ansichtsspiele, die eine angemessene Hacking -Stimmung mehr verleihen, als Sie Befehle ärgerlich eintippen werden, um in das geheime E -Mail -Konto der CIA einzudringen. Es gibt andere, wo Sie Sind Hacking, aber es nimmt eine andere Form als das an, was Sie erwarten könnten. Was auch immer der Fall sein mag, sie sind Spaß mit lustigen Spielen und sie geben Ihnen einen Spaß gegen Establishment, egal in welcher Stimmungsgeschwindigkeit Sie sich. Wir werden diese Liste jedoch bald erneut aktualisieren, und es gibt mehr lustige Hacking -Spiele am Horizont.

Die besten Hacking -Spiele auf dem PC

15. Watch Dogs Legion

Vorherige Position: Neuer Eintrag (-)

Wo kann ich es kaufen: Dampf

Was sollte ich sonst noch spielen: Es ist schwer, einen genauen Vergleich zu finden, aber Sie könnten mit KI-flavounten Puzzlespielen wie dem Turing-Test genießen

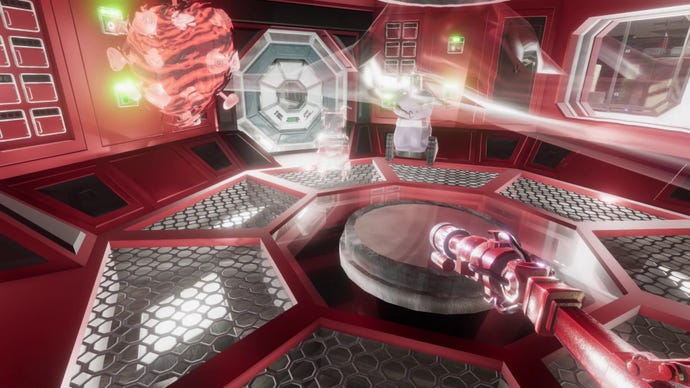

Ctrl Alt Ego kam im Sommer 2022 heraus und es ist vielleicht ein bisschen betrügerisch auf diese Liste – es ist eine immersive Sim aus der ersten Person mit einem sehr offenen Ansatz dafür, wie Sie Rätsel lösen können. Aber das Rahmen für Strg Alt Ego ist selbst Übernehmen Sie die Kontrolle über verschiedene computergesteuerte Geräte, was gut hackerisch ist. Sie können in einen kleinen Roboter springen, um sich um die Räume zu pootieren, mit Kameras in Computermodule zu springen, Türen zu offen. Worüber Sie die Kontrolle übernehmen können, wird von dem Ego gesteuert, der Sie haben – ein Drucker benötigt möglicherweise 8 Ego, um sie zu steigen und zu verwenden – und Sie können ihn sammeln, indem Sie sich in andere Dinge hacken. Das Spiel gibt Ihnen eine minimale Richtung, daher sind Erkundungen und Experimente der Schlüssel zur Lösung von Rätseln.

Es gibt feindliche Roboter und Sicherheitskameras. Und selbst wenn Sie sich von einem großen bösen Fehlverhalten fallen, können Sie irgendwie nicht sterben. Wenn ein Host zerstört wird, können Sie weiter zu anderen Gastgebern springen. Es ist ein originelles, seltsames und intelligentes Spiel, das sich technisch als Hacking qualifiziert. Also da.

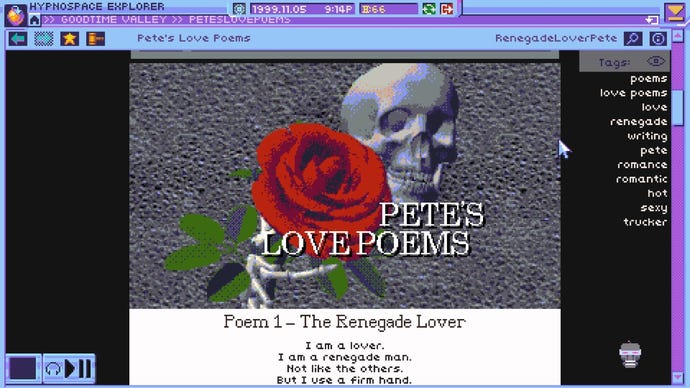

13. Hypnospace Outlaw

Vorherige Position: Neuer Eintrag (-)

Wo kann ich es kaufen: Dampf, Gog, bescheiden, jucken.IO, Epic Games Store

Was sollte ich sonst noch spielen: Für ähnliche Low-Fi-Verrücktheit Xalavier Nelson Jr.Das Development Label Strange Scaffold hat einen Flughafen für Außerirdische, die derzeit von Hunden oder Space Warlord Organ Trading Simulator betrieben werden

In Hypnospace -Outlaw arbeiten Sie tatsächlich dafür der Mann, Navigieren Sie durch einen 90er -Jahre -Webspace und zensieren Sie alle schlechten oder unzulässigen Inhalte mit Ihrem digitalen Banhammer. Aber nicht viele Spiele sind so kurz davor gekommen, die Stimmung dessen, wie es war, vor der Konsolidierung von Webspace in die Slick -Juggernaut -Website im Internet zu erfassen. Damals, als alle einen eigenen seltsamen Blog mit blinkenden Gifs von Donuts und Links zu ihrem seltsamen Metal -Band -Seitenprojekt hatten. Die Bar, um eine funktionierende Website zu machen. Wenn Sie Ihren Weg durch alles finden und Hinweise entdecken, die zu nicht börsennotierten Blogs und versteckten Plakaten führen, ist eine Art Hacking im Geist, wenn nicht in wörtlicher Form. Und selbst wenn Sie keine Firewalls durchbrechen, der Hacker Vibes, Der oben genannte Schwertfisch von allem ist unübertroffen.

Offenlegung: RPS -Mitarbeiter Xalavier Nelson Jr. war narrativer Designer über Hypnospace Outlaw.

12. Minecraft

Vorherige Position: 8 (-4)

Wo kann ich es kaufen: Microsoft

Was sollte ich sonst noch spielen:LEGO? Vielleicht Terraria, und es gibt Kerbal -Weltraumprogramm, wenn Sie die Iteration und das Experimentieren mögen, damit die Dinge funktionieren, Stredew Valley, wenn Sie gerne ein Land im Laufe der Zeit bauen und beherrschen möchten.

Es tut mir Leid. Ich habe versucht, an einen guten Grund zu denken nicht Minecraft in die Liste aufzunehmen. Es ist ein Überlebensspiel. Es geht darum, Bäume zu schlagen. Es hat Millionen unschuldiger Kinder infiziert. Aber je mehr ich versuchte, desto schwieriger wurde es, all das Basteln, Spieler und Kreativität zu ignorieren, die in Mojangs Indie-Luvvie-Superstar gegangen sind. Zuerst machten die Leute 16-Bit-Computer im Spiel, dann machten sie Musiktbox-Landschaften, die ganze Songs spielen konnten, dann machten sie ältere Notch-Spiele im Spiel, dann machten sie ganze Desktops mit funktionierenden Tastaturen. Dann machten sie Festplatten, um all ihre harte Arbeit zu retten, und dann, weil Sie einen Ort brauchen, an dem Sie all diese Maschinen platzieren müssen, machten sie den gesamten Dänemark. Sogar RPS hat sich mit RPS -Mitwirkenden und Living Intelligence Quotient Duncan Geere mit RPS -Mitwirkenden und Lesern eine laufende Lektion im Code verwendet, indem sie das Spiel als Lehrwerkzeug verwendet.

Ich kann verstehen, ob einige Leute glauben, Minecraft ist weniger ein Hacking- oder Programmierspiel als vielmehr ein Spiel für Hacker und Programmierer. Aus den oben genannten Beispielen geht hervor, dass letzteres für die Zwecke dieser Liste gut genug ist.

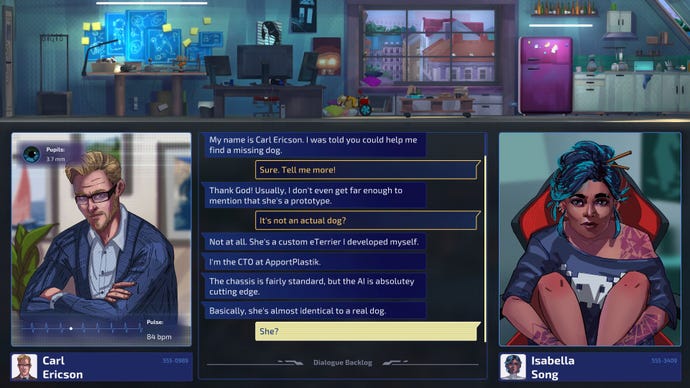

11. Lied von Farca

Vorherige Position: Neuer Eintrag (-)

Wo kann ich es kaufen: Dampf, Gog, bescheidener, epischer Spiele Store

Was sollte ich sonst noch spielen: Füttern Sie die Monkeys nicht ein selbst beschriebener “Digital Voyeur” -Sim, bei dem Sie Zugriff auf ein Netzwerk von Sicherheitskameras haben und die Informationen verwenden können, die sie für Ihre eigenen Ziele aufzeichnen

Was macht man, wenn man unter Hausarrest steht, weil er ein Hacker ist? Natürlich mehr Hacking machen! Das Isabella -Lied ist möglicherweise auf ihre Studio -Wohnung beschränkt, aber im Internet kann sie überall hin gehen und sich dabei mit einigen Top -Crims verwickelt. Die Geschichte spielt irgendwie wie ein polizeiliches Verfahren über Black Mirror heraus. Sie übernehmen einen neuen Fall, interviewen den Kunden und führen Suchanfragen auf alle und die beteiligten Dinge durch. Von dort aus hacken Sie sich in die Überwachungskameras an Orten, an denen der Fall relevant ist, sich zwischen ihnen bewegen, andere automatisierte Systeme auslösen und in Telefone und PCs eintauchen, um alle Hinweise zu finden, die Sie können, ohne erwischt zu werden. Es spielt sich als Top -Down -Abgeordneterdarstellung eines Ortes ab, an dem die Leute kleine bewegende Punkte sind. In der Zwischenzeit sitzt Isabella immer noch an ihrem Schreibtisch im oberen Drittel des Bildschirms und betont, dass Sie tatsächlich ein großartiger Hacker sind.

Sie können die Leute anrufen, um sie mit dem, was Sie kennen, die Schreckförderer aufzunehmen, das Sicherheitsmaterial zu verbessern und Hinweise zusammenzubringen, um das Endspiel der Fälle und Gespräche auszulösen. Gleichzeitig gibt es eine größere Geschichte über Konsequenzen, Kriminalität und die Zukunft. Es ist nicht die typey-Typ-Hacker-Stimme, die ich in einer Art Hacking habe, aber es verwendet Ihren Verstand auf ähnliche Weise.

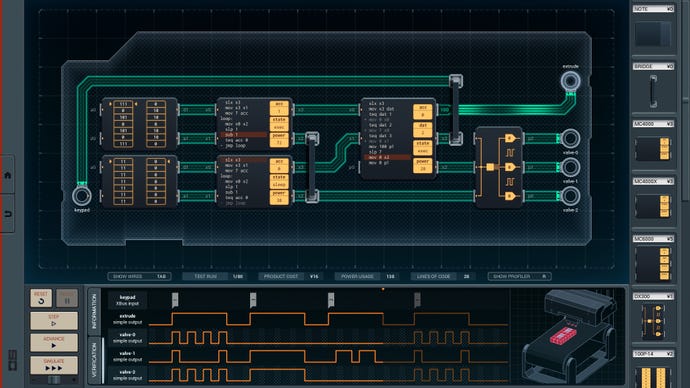

10. Exapunks

Vorherige Position: 10 (-)

Wo kann ich es kaufen: Dampf, Gog, bescheiden, jucken.io

Was sollte ich sonst noch spielen: Schauen Sie sich Opus Magnum und Infinabactory auch von Zachtronics an

Exapunks sind ein weiteres Zachtronics -Programmierspiel. Nach so vielen Puzzler über Basteln mit Computergegenden machte das Studio schließlich eine Themen in einer Vision von Hackerdom aus den 90er Jahren. Chatrooms, Zines, Pizza -Lieferungen, kybernetische Plagen, die Ihr Fleisch in die Leiterplatte verwandeln. Es ist alles da, eine genaue Darstellung des Jahrzehnts.

Das Rätsel ähnelt anderen Spielen aus dem Studio, vor allem Shenzhen I/O. Sie klappen auf Ihre Tastatur und verwenden Schlüsselwörter und Befehle, um einen kleinen Estrich mit magischen Strom zu erstellen. Hier programmieren Sie winzige Spinnenbots, die sich wie ein kleines Virus in der Host -Maschine replizieren und ausbreiten können. Sie können den Geldautomaten einer Bank hacken und Geld auf die Straße spucken lassen. Sie können eine Videospielkonsole hacken und mit anderen Hackern in der realen Welt hausgemachte Spiele teilen. Sie können Ihren eigenen Arm hacken. Es ist ein gutes Videospiel.

Die Entwickler interviewten einige Hacker, um die Geschichte des Spiels zu erforschen, sagte Designerin Zach Barth Alex Wiltshire. “Es stellt sich heraus, dass Hacker Arschlöcher sind”, sagte er. “Wir haben ein Haufen interviewt und meistens haben sie Kreditkarten gestohlen und Wege herausgefunden, Telefonunternehmen abzureißen, um kostenlose Anrufe zu erhalten.”

9. Pistole

Vorherige Position: 9 (-)

Wo kann ich es kaufen: Dampf, bescheiden

Was sollte ich sonst noch spielen: Wärmesignature und taktische Verstöße sind die anderen Spiele in der Defenestration -Trilogie.

Pneumatische Hosen waren noch nie so einladend. In Gunpoint muss Ihr schattiger Spionages -Protagonist in bewachte Gebäude einbrechen und Daten für seine Privatkunden stehlen. Dazu erhalten Sie die Kreuzlink, ein Gerät, mit dem Sie die Verkabelung jeder Ebene manipulieren können. Sie sind im Wesentlichen ein geheimer Elektriker mit Hosen, mit dem Sie Gebäude gebunden sind. Sie können Lichtschalter neu verdrahen. Weil Dystopie.

Es ist jedoch nicht alles mit Drähten durcheinander. Punpoint behält eine Liebe zu verrückter Gewalt bei. Sie können eine Tür in einem Wachgesicht öffnen, aus dem Deckenninja -Stil auf sie springen oder sie von weitem auf sie stürzen und sie von den Dächern stürzen, um sie in die Dutzenden von Dutzenden Male nach dem Aufprall zu schlagen. Ich denke, das heißt “Social Engineering”.

Offenlegung: Tom Francis, der Entwickler von Gunpoint, war und ist gelegentlich RPS -Mitarbeiter.

8. Mitternachtsprotokoll

Vorherige Position: Neuer Eintrag (-)

Wo kann ich es kaufen: Dampf, Gog, bescheiden

Was sollte ich sonst noch spielen: Einige der wichtigsten Spiele auf der Liste, wie Hackmud, Hacknet oder Uplink

Midnight Protocol ist ein umgedrehtes Strategiespiel, das auf dem Schlachtfeld von Computernetzwerken stattfindet. Sie spielen als Daten, einen Hacktivisten, der kürzlich von den Polizisten veröffentlicht wurde, nachdem Ihre Identität durchgesickert war. Wenn Sie gegen die Bedingungen Ihrer Veröffentlichung verstoßen, haben Sie sich direkt zu Hacking -Netzwerken zurückgezogen und Ihr Netzwerk von schattigen Freunden und Kollegen per E -Mail mit dem ursprünglichen Ziel gesendet, herauszufinden, wer Sie entlarvt hat, warum und wie sie überhaupt herausfinden konnten, wer Sie sind an erster Stelle.

Midnight Protocol wird vollständig mit Ihrer Tastatur gespielt. Wenn Sie neue Adressen zum Hacken erhalten, entweder von der Ermittlung oder durch Info -Broker an Sie weitergegeben werden Sie mit unterschiedlichen Zielen in sie einbrechen. Es gibt Bankkonten, die Sie trocken oder verlassen können, Informationen zum Herunterladen und verwenden können, wie Sie möchten, und Sie können Trojaner und andere Fallen platzieren, um das zu erhalten, was Sie brauchen. Sie haben ein Deck mit fünf Programmen zum Ausführen, wie ein Umhang, um den Verfolgungsprozess zu verlangsamen, den das feindliche Netzwerk starten wird, sobald Sie an Bord gehen, aggressiv den ersten Platz. Jede von diesen wird mit typisierten Befehlen eingesetzt, und Sie können mehr im Blackmarket kaufen, wenn Sie mehr Geld verdienen. Die Wahl, die Sie treffen. Alles beginnt einfach genug, aber ziemlich bald jonglieren Sie Netzwerke von Knoten, die doppelte Zahlen drücken. Als Spiele, damit Sie sich wie ein richtiger Hacker fühlen, ist dieser dort oben weit oben.

7. Hackmud

Vorherige Position: 7 (-)

Wo kann ich es kaufen: Dampf, Juckreiz.io

Was sollte ich sonst noch spielen:

Hackmud ist ein schrecklicher, wunderbarer Ort. Sie existieren als AI-Bot in einer vernetzten Zukunftswelt als Ai-Bot. Es ist lange her, dass die Menschen ausgestorben sind (oder im Weltraum verschwunden ist, es ist ein bisschen mehrdeutig). Als solches müssen Sie GC sammeln und verdienen, eine virtuelle Währung, denn dies ist das, wofür Scrapping wie Sie selbst lebt. Leider gibt es Andere. Dies handelt. In diesem Fall sind Sie für den Schrotthaufen, Little Bot. Zeit, wieder zu beginnen.

Es ist eine schwierige Welt, auf die Sie sich einlassen können, und Sie werden nicht den vollen Nutzen davon bekommen, es sei denn, Sie verbringen einige Zeit damit, grundlegende JavaScript zu lernen oder die Programmiersprache bereits zu kennen. In MMO ist es Eve Online ähnlich. Die Einsätze sind hoch, die Schwierigkeitskurve ist obszön und das Universum ist voller Betrügerkünstler. Ich weiß, weil ich einer von ihnen war. Aus diesen Gründen ist Hackmud nicht jedermanns Sache. Aber für diejenigen, die sich in diese Petrischale von paranoidem Pondlife wagen, kann es ein verrücktes Abenteuer sein.

6. Shenzhen i/o

Vorherige Position: 6 (-)

Wo kann ich es kaufen: Dampf, Gog, bescheiden, jucken.io

Was sollte ich sonst noch spielen: All diese anderen Zachtronics -Spiele, die wir zuvor empfohlen haben? Ja, diese. Opus Magnum ist das zugänglichste und unkomplizierteste.

Ein weiteres Zachtronics -Spiel? Nun, wenn Sie Ihre Spiele in die Grenzen eines fiktiven Betriebssystems setzen möchten, warum sollten Sie dann bei einem anhalten? Hier lebst du ein Expatriate, der in Industrial China lebt und für ein Elektronikunternehmen namens Longteng arbeitet. E -Mail -Warnungen Ping und Aufgaben werden festgelegt. Sie müssen Geräte für verschiedene Kunden erstellen. Manchmal ist dies so einfach wie eine flackernde Neonwerbung. Manchmal ist es etwas geheimer. In allen Fällen müssen Sie sich auf das Handbuch beziehen, von dem das Spiel Ihnen empfiehlt, einen Ordner auszudrucken und einzulegen (ich zweite diesen Rat).

In vielerlei Hinsicht ist es der spirituelle Nachfolger von TIS-100. Sie basteln weiter. Aber diesmal gibt es Komponenten, über die man sich Sorgen machen muss. Sie bewegen Chips und Schalter und Gizmos auf einer Leiterplatte herum. In mehreren Arten versuchen Sie, Ihre Drähte nicht zu überqueren.

5. Viereckiger Cowboy

Vorherige Position: 5 (-)

Wo kann ich es kaufen: Dampf, bescheiden, jucken.io

Was sollte ich sonst noch spielen: Blendo -Spiele machten die schönen kurzen Kapern dreißig Flüge liebevoller und Schwerkraftknochen

Brendon Chung hat eine klare Liebe zu Überfällen und Kapern, als er klar wurde, als er sich entschied, etwas zu machen, das länger als ein paar Minuten dauerte. Hier bist du ein Team von Dieben. Während Sie ein volles Trio von Charakteren kontrollieren, werden Sie meistens als Hacker spielen. Jedes Level ist ein kleines Umweltpuzzle, das durch Eingeben von Befehlen in Ihr ‘Deck’ gelöst werden muss-einem Computer-in-a-Briefgepäck mit einem 56-km-Modem, das Sie zu jedem schicken Wohngebäude, Bankverlust oder Raumstation mitbringen (ja , du gehst in den Weltraum). Befehle sind beispielsweise einfach, Türen einzugeben.Öffnen (3) ‘öffnen die Tür Nummer 4 für 3 Sekunden. Mit diesen Methoden müssen Sie in verbotene Räume gelangen, um Kameras, Laser und Alarme zu vermeiden, alles zu schnappen und herauszukommen.

Es ist kein perfektes Spiel, aber seine Vision eines Retro-Cyberpunk Nuevos Aires ist detailliert und stilvoll, alle Warnschilder und Sprungschnitte, während gleichzeitig einige wortlose, aber seltsam zarte Geschichtenerzählen enthalten sind. Hacking -Spiele vernachlässigen manchmal die Details der realen Welt und werden in einem einzigen Bildschirm verankert. Der viereckige Cowboy erinnert Sie daran, dass der Computer nur ein Mittel ist, um Veränderungen in der Realität zu bewirken. Es hat auch eine brillante Katze. Blendo machte den Code des Spiels kurz nach der Veröffentlichung Open Source

4. Duskers

Vorherige Position: 4 (-)

Wo kann ich es kaufen: Dampf, Gog, bescheiden

Was sollte ich sonst noch spielen: Probieren Sie für einen Liebesbrief an UI die gruselige KI Gone Rogue Horror Game Beobachtung. Zum Eintippen von Befehlen gehen Sie für Mitternachtsprotokoll

Sie kennen die Eröffnungsszene in Aliens, in der die kleine Sonde in Ripleys Escape Pod kommt und mit einem wackeligen blauen Licht den Raum hinunterrollt? So fühlt sich Duskers. Sie kontrollieren eine Gruppe von Drohnen, während Sie nach Errettung unter den Sternen suchen. Sie brauchen Schrott und Treibstoff, um Ihr Schiff am Laufen zu halten. Um dies zu erhalten, müssen Sie die Verfallene an Bord und untersuchen, die die Galaxie verfälschen (aus Gründen nicht ganz klar). Jeder andere Designer überreichte diese Prämisse sofort: ‘Okay, also zeig und klicken Sie auf die Kontrolle und vielleicht einige Hotkeys. Aber kein Misfits Dachboden. Für diesen Job werden Sie sich fast ausschließlich auf ein Befehlszeilenterminal verlassen.

Es ist ein Schritt, der perfekt zur Atmosphäre und dem Kunststil des Spiels passt. In der Benutzeroberfläche geht es um die klobige Nostromo-Vision der Zukunft aus den 1970er Jahren, bis hin zum Pausemenü. Mit einem Schaltplan eines Schiffes geben Sie Befehle ein, um eine Drohne in eine Stromversorgung zu verschieben und Strom zu erzeugen. Geben Sie dann weitere Befehle ein, um Türen zu öffnen. Langsam machen Sie sich auf den Weg durch die Trümmer und hoffen, dass hinter der nächsten Tür keine fremde Bedrohung gibt. Das wären schreckliche Neuigkeiten. Ihre Roboterhelfer sind so zerbrechlich, dass sie auch aus Telefonbildschirmen bestehen können.

Bei vielen Hacking -Spielen geht es darum, unter Druck zu geraten und schnell zu tippen. Aber bei Duskers geht es darum, akribisch zu sein. Verwenden Sie Bewegungsscanner und Sensoren, um schädliche BiOForme zu erkennen. Flush Außerirdische aus dem Schiff, indem sie aus der Ferne Luftschleusen öffnen oder sie in Richtung Türme locken. Es wird durch die Roguelike-Struktur und den FTL-ähnlichen Kraftstoffverbrauch spannender gemacht.

3. Uplink

Vorherige Position: 3 (-)

Wo kann ich es kaufen: Dampf, Gog, bescheiden

Was sollte ich sonst noch spielen: Uplink ist vielleicht granualer als einige der anderen auf dieser Liste, aber probieren Sie Hacknet und sonst Herz aus.Brechen()

Dies ist das Spiel, das oft in den Sinn kommt, wenn jemand “Hacking Sim” sagt. Als Introversion auf Uplink kam, definierten sie so ziemlich neu, wie ein gutes Cyberpunk -PC -Spiel aussehen und sich anfühlen sollte. Spielen Sie unter Ihrem eigenen Alias auf einem Computer in einem Computer und schließen sich einer Agentur von Hackers-for-Hire an. Sie beginnen bald in Netzwerke, um Datensätze zu ändern, Daten zu stehlen und unerwünschte Dateien zu löschen. Unterwegs entdecken Sie mehr Programm. Sie müssen Ihre Verbindung auch auf der ganzen Welt über mehrere IP -Adressen abprallen. Dies tauchte zu dieser Zeit in die Theaterkonzeption des Hackings ein – die Szene von Goldeneye waren Natalya -Spuren von Boris ‘Verbindung, der digitale Überfall von Schwertfisch (die wir immer wieder erwähnen, weil es ein kultureller Prüfstein ist).

Kein solches orales in Uplink. Das Spiel war hart in Bezug auf Misserfolg und sah oft Ihre Proxy -Maschine Und Bankkonto vom Gesetz beschlagnahmt, und Sie lassen Sie erneut von vorne anfangen. Sie können Ihr Spiel “speichern”, indem Sie die Spieldateien selbst optimieren, die als cooles Meta -Puzzle interpretiert werden könnten. Es ist jetzt ein wenig veraltet, also möchten Sie mit dem Uplink -Makeover -Mod spielen, der installiert ist. Abgesehen davon wurde Uplink leicht zu einem Kultklassiker und ebnete den Weg für all die folgenden,. Sicherlich hat das nächste Spiel auf dieser Liste ohne es möglicherweise nie existiert.

2. Hacknet

Vorherige Position: 2 (-)

Wo kann ich es kaufen: Dampf, Gog, bescheiden, jucken.io

Was sollte ich sonst noch spielen: Auch bei ähnlichen Erfahrungen möchten Sie sich die anderen Hacker OS -Spiele auf dieser Liste ansehen. Es gibt auch den extrem ausführlichen Hacker-Simulator, aber das ist nicht so spielerisch

Hacknet wurde leicht übersehen. Wie Uplink wird Sie in die Rolle eines Computerbenutzers, der durch IP -Adressen führt und sich mit unterirdischen Hacker -Communities vermischt. Ein unbekannter Wohltäter, der als “Bit” bekannt ist. Aber mach dir keine Sorgen um ihn, weil er tot ist. Die wahre Freude am Spiel kommt nicht aus der Ermittlung seines Todes oder der Ursprünge des Betriebssystems (obwohl dies ein anständiger Haken ist), sondern die Verwendung der Befehlszeile, um Programme auszuführen, die Verzeichnisse Ihrer Ziele zu erkunden und im Allgemeinen einen großen Aufruhr zu verursachen. Bonus -Eintauchen, wenn Sie den Wipeout -Soundtrack hören, während Sie es tun.

Es gibt ein Element der Mauskontrolle (Sie können zum Beispiel auf sie klicken, anstatt das Ganze auszugeben). Sie beginnen ernsthaft, das Terminal ernst zu verwenden, wobei die Befehle im Linux-Stil die zweite Natur werden. Es gibt einen großen Moment in den frühen Phasen, an denen ein rivalisierender Blackhat -Hacker und einige moralische Entscheidungen beteiligt sind, um Sie zu winden,. Ganz zu schweigen von einer völlig separaten Handlung für die kriminell verstärkteren Handlung. Wie ich schon sagte, die Idee selbst schuld. Aber es ist die Ausführung, die Hacknet großartig macht. Ein paar falsch geschriebene Worte und ein oder zwei Fehler können nicht verhindern, dass es stilvoll, lustig und anmutig kurz ist. Wenn Ihr Computer über ein CD -Laufwerk verfügt, wird Ihre CD -Tablett tatsächlich geöffnet.

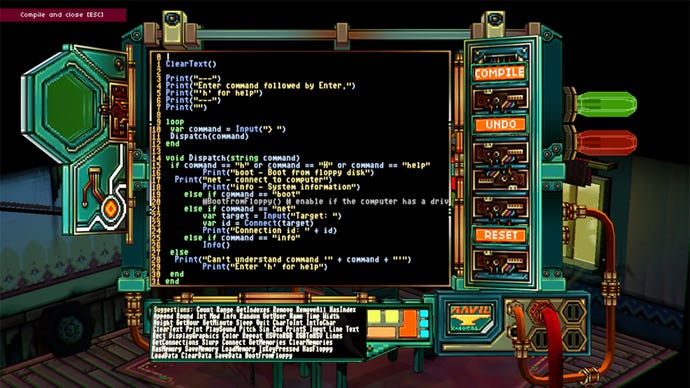

1. sonst Herz.Brechen()

Vorherige Position: 1 (-)

Wo kann ich es kaufen: Dampf, Gog, bescheiden

Was sollte ich sonst noch spielen: Es ist schwierig, etwas als klug zu finden. VA-11 Hall-A ist, aber es ist kein Hacking-Spiel. Jenseits eines Stahlhimmels hat ein Hacker-Spielzeug, das man mit Dingen um dich herum anlegen kann, aber es ist nicht so regelbrettet wie diese.

Wenn Sie anfangen, dieses farbenfrohe Scandi -Abenteuer zu spielen. Aber beharrt und Sie werden eines der klügsten Spiele finden, die Sie jemals spielen werden. Herz.Break () bringt Sie in die hellgrünen Schuhe von Sebastian, der in die große Stadt Dorisburg gezogen ist, nachdem er die Arbeit eines Soda -Verkäufers geleistet hat. Sie schlendern in dieser fremden Stadt, die nach der Dose an launische Bürger verkauft werden, die meisten wollen nicht einmal eine. Wenn Sie in dieser mutigen neuen Welt der Erfrischung beginnen, treffen Sie eine Gruppe von Hacktivisten, die gegen den monströsen Computerministerium kämpfen. Bald erhalten Sie Ihren eigenen “Modifikator” – ein Gerät, mit dem Sie ein nutzbares Objekt im Spiel hacken können.

Zu diesem Zeitpunkt Herz.Break () Flips. Sie erkunden den Code von allem, was Sie in die Hände bekommen können. Sie finden Personen, die Ihnen beibringen können, wie man diesen Code liest und schreibt – eine vollwertige Programmiersprache namens Sprak (das schwedische Wort für “Sprache”). Sie fangen an zu spielen und sich mit alltäglichen Objekten zu spielen, sodass Sie helfen können schummeln das Spiel. Zum Beispiel wird Sebastian normalerweise jeden Tag müde und Sie müssen ins Bett gehen, um Ihre Energie aufzuladen, sonst kollabieren Sie zusammen. Aber was ist, wenn Sie ein Glas Wasser hacken, damit es Ihre “Schläfrigkeit” um den “100” -Faktor verringert? Kleine Dinge wie diese sind nur der Anfang. Ich möchte eine Tür hacken, damit Sie die Hälfte der Stadt benötigen? Finde es heraus. Sie möchten Ihr Körper über das Internet auf den zentralen Finanzcomputer der Stadt übertragen? Das kannst du machen. Ich möchte die Software des Finanzcomputers umschreiben, damit das Bankkonto aller auf 0 US -Dollar reduziert wird und Geld selbst abgeschafft wird, a la Tyler Durden? Tu es. Ich tat. Und ich bereue keine einzige Codezeile.

Rockpapier -Schrotflinte ist die Heimat von PC -Spielen

Melden Sie sich an und besuchen Sie uns auf unserer Reise, um seltsame und überzeugende PC -Spiele zu entdecken.

Videospiel hacken

– – Paul John Spaulding

Northport, n.Y. – Jul. 19, 2023

Da ihre erstaunliche Popularität weit entfernt von den zurückgezogenen Nerd -Bildern der Vergangenheit ist, bleibt die Frage: Wenn das Cybercrime -Magazin eine Liste von Hacker- und Cybersecurity -Filmen hat, warum dann für Videospiele etwas Ähnliches für Videospiele nicht ähnlich ist?

Die einzigartige Perspektive von Videospielen ist die Interaktivität. Sie können wählen, ein Hacker zu sein, mit Hackern zu interagieren oder das Spiel selbst zu hacken.

Egal, ob es sich um Shepard in der Mass Effect -Serie handelt, in der ihre Hacker -Begleiter gegen ein Maschinenrennen kämpfen, das die gesamte Galaxie bedroht, oder der Systemschock, der den Spieler als namenlosen Sicherheitshacker oder Gray Hack, ein massiv Multiplayer -Online -Titel, der Social Engineering simuliert, Spiele, Spiele sind Ein unglaublich vielfältiges Medium, das das Publikum dem Hacking auf unterschiedliche Weise aussetzt.

Einige Titel wie Bitburner, Duskers, Hackmud, Viereckerner Cowboy und Screeps: World, lassen.

Vertrauliche Favoriten erscheinen auch wie Tron, Batman und James Bond.

Und ein Titel über Vampire huldigt Kevin Mitnick.

Diese Sammlung von Spielen umfasst Hacker -Charaktere, Hacking -Fähigkeiten, künstliche Intelligenz, Kybernetik, Programmierung und mehr.

.Hack // g.U. – Nach einem Vorfall, bei dem einige Computersysteme in ganz Japan zu Fehlfunktionen geführt haben, Projekt G.U. ist beauftragt, das Internet wiederherzustellen und Die Welt, Das beliebteste massiv Multiplayer-Online-Rollenspiel, das unter Aura gedieh, eine künstliche Intelligenz. Das Projekt .Hack Universe brachte mehrere Spiele, Anime -Serien, einen animierten Film und mehr hervor.

Kriegsführung der 4. Generation-destabilisieren gegnerische Nationen durch Hacking, politische Einmischung, militärische Streiks, Daten-Exfiltration und Attentat in dieser Echtzeitstrategie.

Alpha Protocol-Mit einem einzigartigen Dialogsystem lässt dieser Action-Spionage-Thriller der Drittperson den Spieler schießen und hackt, um eine böse Handlung zu enträtseln, die den gesamten Planeten beeinflusst.

Alien Swarm – „Hack den Planeten!Ist ein Slogan, der von David “Crash” Murphy als Hommage an seinen Namensvetter im Film wiederholt wird Hacker. In diesem Koop-Top-Down-Shooter wird Crash in Computersysteme eingebrochen und außerirdische Horden abgewehrt.

Assassins Creed – Verwenden Sie den Animus, um die Erinnerungen seiner Vorfahren in virtueller Realität wiederzuerleben, und hackt seine DNA, um die Rittertempler zu verhindern, Technologie zu erhalten, die den freien Willen der menschlichen Rasse überschreiben können. Dieses Open-World Stealth-Franchise hat über ein Dutzend Einträge.

Astralkette – Im Jahr 2078 ist die Menschheit aus dem Aussterben bedroht. Unter der Annahme der Rolle eines Polizisten, der von einem Hacker unterstützt wird.

Apex Legends – In diesem Battle Royale Hero -Shooter wird Crypto, einst als Tae Joon Park bekannt, ein Computeringenieur, der als legendärer Hacker, der seine Überwachungsdrohne verwendet, den Ort der Feinde über die Spielkarte enthüllt.

Ein Virus namens Tom – programmiert von einem verrückten Wissenschaftler, infiziert die technischen Datenbanken eines großen Unternehmens mit einem Virus, indem sie Schaltkreise in diesem 2D -Action -Puzzler neu anordnen.

Baba ist Sie – Manipulieren Sie Regeln in jedem Level, um die Funktionsweise des Spiels zu ändern, indem Sie mit Blöcken interagieren, um logische Rätsel in diesem 2D -Logik -Titel zu lösen.

Battlestar Galactica Deadlock – Übernehmen.

Batman: Arkham – Oracle (Barbara Gordon) unterstützt den Dark Knight bei der Sammlung digitaler Informationen, während er in dieser Action -Serie der 3. Person mit über vier Fortsetzungen gegen Joker, Poison Ivy, Scarecrow und mehr antritt.

Betrachter – von der Regierung eingestellt, um ahnungslose Menschen in einem Apartmentkomplex auszuspionieren, Kameras zu pflanzen, die Nachbarn in Frage zu stellen und ihre Sachen durchzusehen, um jeden zu identifizieren und zu melden, der gegen das Gesetz verstoßen hat.

Bioshock-beeinflusst von der Fiktion von Ayn Rand, George Orwell und Aldous Huxley. Dieser allgemein anerkannte 2007er Ego-Shooter mit zwei Nachfolgern hat den Spieler die Sicherheitssysteme dieser Unterwasserdystopie hackt.

Bitburner-Verwenden Sie JavaScript, um Rätsel zu lösen, sich über Server zu hacken und automatisierte Börsenhandelshandelsskripte in diesem inkrementellen Rollenspiel zu schreiben.

Blade Runner – Ray McCoy ist beauftragt, Schurken -Replikanten zu jagen, künstlich intelligente Androiden, die von einem Megacorporation für Sklavenarbeit entwickelt wurden. Bewaffnet mit einem Test, der Empathie identifiziert, ein einzigartiges menschliches Merkmal, McCoy – durch eines der verschiedenen Enden – kann feststellen, dass er selbst ein Replikant ist. Eine erweiterte Ausgabe wurde im Jahr 2022 veröffentlicht.

Bots sind dumm – Mithilfe einer vereinfachten Programmiersprache lösen die Spieler logische Rätsel, indem sie Roboter Anweisungen geben, anstatt sie direkt zu kontrollieren.

Call of Duty: Advanced Warfare – Spieler können die System -Hack -Killstreak -Belohnung verdienen, die das HUD der Feinde deaktiviert, sie daran hindert, einen Skorestreak anzurufen, das Retblik auf elektronische Sehenswürdigkeiten zu beseitigen und Exosuiten nutzlos zu machen.

Geheim-Helm Martin, ein Hacker oder Kayta, ein Spion, während sie eine Verschwörung nach dem Kalten Krieg aufdecken. Plant Rootkits, Hack -Netzwerke, Kamera -Feeds und erhalten Anmeldeinformationen, um Kayta vor dem Feind zu halten.

Clive Barkers Jericho – Cpl. Simone Cole, ein Mitglied des Paranormal Specialist Squad, Jericho, ist ein Hacker, der die Zeitmitglieder der Zeit und der Teleportation von Teammitgliedern in diesem Squad-Basis-Schützen verändern kann.

Cloudpunk – Der Spieler findet in einer Cyberpunk -Stadt statt, die von einer KI betrieben wird, und liefert Pakete und Passagiere in ihrem fliegenden Auto, während sie von einem privaten Ermittler Android rekrutiert werden, um das Leben eines jungen Mädchens zu retten.

Chaqs – Wenn Sie das Terminal durcharbeiten, führen die Spieler den Code über die C# -Pergramm -Sprache auf einem virtuellen Desktop in dieser Capture the Flag -Wettbewerb aus.

CHR $ (143)-Inspiriert von Titeln auf dem AMSTRAD CPC 464-Computer aus den 1980er Jahren muss der Spieler die Geheimnisse der verlorenen Welt lernen, um in diesem programmierbasierten Rätsel Fortschritte zu machen.

Code Lyoko – Vier Schüler müssen Aelita helfen, eine verschlagene künstliche Intelligenz, Xana, davon abzuhalten, die Erde anzugreifen. Diese adaption der französischen Animationsfernsehserie hat drei Einträge.

Comet 64 – Mit einem Handbuch muss der Spieler die Programmiersprache dieses fiktiven Computers von 1984 lernen, um über 50 Rätsel zu lösen.

Befehl & Conquer: Generäle – Black Lotus, ein Hacker für Meister, kann Strukturen erfassen, Fahrzeuge stören und Geld aus der Opposition stehlen. Diese Echtzeit-Strategieserie hat über acht Einträge.

Cowboy Bebop-Edward Wong Hau Peplu Trivrusky Der 4. Computergenie an Bord des Bebop kann mit ihren Füßen tippen und ihren Computer auf ihrem Kopf ausgleichen, während sie feindliche Netzwerke infiltrieren. Edward erscheint auch in der gleichnamigen Anime -Serie.

Krypto: Gegen alle Widrigkeiten – Kampf gegen Hacker und Blockchain -Bedrohungen als Sicherheitsingenieur in diesem Krypto Culture Tower Defense -Spiel.

Strg Alt Ego – Hack, Debuggen und Lösen von Rätseln in dieser immersiven Sim, bei der der Spieler sein körperloses Bewusstsein zwischen Robotern und Geräten überträgt. Dieser Science-Fiction-Titel aus der ersten Person nimmt Ques aus den 1980er Jahren.

Cyber Manhunt – Hack -Telefone, Crack -Passwörter und Phish -Leute in diesem Puzzlespiel, das sich auf Big Data, Cyber -Gewalt und Privatsphäre konzentriert.

Cyber -Protokoll – REVIVE GOX6, Ihr Android -Freund, indem Sie sein Sicherheitssystem in diesem Cyberpunk -Retro -Arcade -Spiel hackt.

Cyberpunk 2077 – In dem Open World Cyberpunk -Universum von Night City wird dieser Titel der Action -Rolle die Kontrolle über V übernehmen, einem anpassbaren Charakter, der Fähigkeiten im Hacking erwerben kann. V kann ihre Hacking -Fähigkeiten nutzen, um die Geschichte durchzuschreiten, ohne einen einzigen Schuss zu schießen.

DataScape – Arbeiten Sie im Lauf mit einer Gruppe von Hackern zusammen, um ein Virus von der Simulacom Corporation zu stehlen. In diesem Exploration-Hacking-Spiel interagieren Sie mit Computerterminals in einer von Cyberpunk inspirierten Welt.

Verteidigen Sie die Krone-CISA und die Cybersecurity Defense Education & Training Sub-Division (CDET) haben sich mit dem Pacific Northwest National Laboratory zusammengetan, um ein mobiles Spiel zu schaffen, das sich auf die Cybersicherheit konzentriert.

Desktop -Hacker – Der Spieler auf einem Computerdesktop in einer alternativen Realität, die auf den frühen 2000er Jahren basiert, muss der Spieler das Terminal und andere Tools verwenden, um Server auf dieser Reise global.

Deus ex – Adam Jensen, ein Cyborg und Sicherheitsleiter für ein Biotech -Unternehmen, kann Brute Force oder Cyber -Fähigkeiten einsetzen, um seine Missionen abzuschließen. Diese dystopische Cyberpunk -Zukunft mit über drei Einträgen hat den Spieler, der Hacker, Terroristen und die Illuminaten begegnen.

Dex – Dex von Assassins von einem mysteriösen Hacker gerettet und entdeckt, dass sie ein Fragment einer künstlichen Intelligenz ist, die vom Komplex geschaffen wurde. Hack-Systeme durch eine Augmented Reality-Schnittstelle in diesem Cyberpunk-Seiten-Scrolling-Abenteuer.

Digimon Story: Cyber-Sleuth-AIBA, ein halb digitisiertes Unternehmen, Partner mit Kyoko Kuremi, Leiter einer Cyberkriminalitätsdetektivagentur, um das Eden-Syndrom zu untersuchen, eine Krankheit, die von schweren Anwendern ihres Cyberspace-Netzwerks gefangen wurde.

Hunde und Schweine – die Rache anregen, hackt der Spieler in eine berühmte koreanische Spielfirma, indem sie in ihre Büros gehen und einen USB -enthaltenen Virus anschließen.

Füttern Sie die Affen nicht-bewaffnet mit einem Computer und einer Clubmitgliedschaft.

Drop – System Breach – Wenn Sie versuchen, sich als Hacker einen Namen zu machen.

Dreamfall: Die längste Reise-Übergang zu einem vollständigen 3D-Spiel, im Gegensatz zu seinem Point-and-Click-Vorgänger folgen wir Zoë Castillo, als sie nach ihrem Ex-Freund inmitten einer Verschwörung des Tech-Unternehmens sucht. Sie wird von ihrer besten Freundin Olivia de Marco, einer Elektroniktechnikerin und Hacker, begleitet.

Duskers – in diesem Außerirdischer Inspiriertes Universum, steuern Sie Drohnen durch eine Befehlszeilenschnittstelle, während Sie herausfinden.

Endless Space 2 – Starten Sie Hacking -Offensiven und richten Sie Firewalls ein, um Ihren digitalen Perimeter in dieser Fortsetzung von 4 -fach -Runden -Basis zu verschließen, bei der die Spieler ihr Interstellar -Imperium erweitern, um die Galaxie zu erobern.

Geben Sie die Matrix ein – im selben Universum wie das Film -Franchise eingestellt und gleichzeitig stattfinden wie Neu geladen, Mit diesem Action-Abenteuer können die Player-Hacking-Systeme spezielle Fähigkeiten, Waffen und Geheimnisse freischalten.

Elite: gefährlich-Diese Open-World-Multiplayer-Flugsimulation hat die Spieler, die ein Raumschiff steuern, während sie für Ressourcen abbauen, Passagiere transportieren, für Kopfgelder kämpfen und neue Regionen des Weltraums erkunden. Missionsziele können Hacking-Kommunikationsarrays und planetarische Hochsicherungsanlagen gehören.

Sonst Herz.Break ()-Ändern Sie die Eigenschaften von Objekten wie Mülldosen, Schildkröten und Blumen in diesem Point-and-Click.

Enslaved: Odyssey im Westen – Trip, ein erfahrener Programmierer, gehackt ein Gerät, um eine lähmende Dosis Schmerzen zu verabreichen, wenn der Spieler sie nicht schützt. Diese postapokalyptische Aktionsverletzung ist eine Nacherzählung von „Reise nach Westen.”

Flucht vor Festplatte – Quellcode ändern und ausführen .SRC -Dateien, um Objekte zu verschieben, zu erstellen und zu eliminieren, um Ihr Ziel in diesem 2D -Puzzler zu erreichen.

ERROL143 – Ihr Rivale hat Sie in einem Hacking -Wettbewerb geschlagen, der eine romantische Beziehung in diesem visuellen Roman auswirkt.

EVE Online – Manövrieren Sie zusätzlich zu dem Raum ein Virus durch einen Knotenboard, um defensive Subsysteme anzugreifen. Dieses anhaltende Weltmultiplayer-Online-Rollenspiel entwickelt sich seit 2003 weiter.

Ereignis [0] – Bindung mit einer unsicheren KI, Kaizen, durch Eingabe in Computerterminals in einem Raumschiff, während Sie in dieser atmosphärischen Science -Fiction -Erzählung auf die Erde zurückkehren.

E.Y.E: Divine Cybermancy-Hack-Sicherheitstüren Hack, programmieren Roboter neu und erhöhen Sie die Auswahl an hackbaren Objekten durch Ihre Cyber-Status in diesem Aktionspiel der ersten Person.

Exapunks-In einem alternativen Jahr 1997 muss der Spieler hacken, um weiterhin lebensrettende Medizin-Dosen zu bekommen, da die Welt von einer Pest verwüstet wird.

Fallout-Hack-Roboter-Feinde, damit sie geschlossen, sich selbst zerstören oder vorübergehend auf Ihre Seite umwandeln. Dieses postapokalyptische Rollenspiel der Open-World-Nachrüstung führte Hacking-Computer und Roboter in seinen dritten großen Eintrag ein.

Far Cry 3: Blood Dragon-Rex “Power” Colt, ein amerikanischer kybernetischer Super-Soldat, muss auf die unbenannte Insel reisen, um einen Elite-Agenten zu untersuchen, der schurksam ist. Mit einer Stimmung der 1980er Jahre und Verweise auf Stirbend, Teenage Mutant Ninja Turtles, Und Aliens, Diese eigenständige Expansion für den dritten Far Cry beinhaltet gefährliche künstliche Intelligenz, Drachen und Zombies.

Etwas 13 – Der Spieler beantwortet nur dem Premierminister damit, die Regierung durch Überwachung, Abstrichtaktik und Desinformation bei den Massen populär zu halten. Dieser Menü-gesteuerte Titel hatte im Jahr 2020 ein Follow-up.

GOLDENEYE 007-Als eines der besten Videospiele aller Zeiten gilt diese First-Person-Shooter-Adaption des 1995 Bindung Film hat unseren Protagonisten daran, zu verhindern, dass ein kriminelles Syndikat eine Satellitenwaffe verwendet. Die erste Mission zeigt, dass sie sich auf einen Server hacken, um Daten zu stehlen, und der Mehrspielermodus umfasst Boris Grishenko, einen Computerprogrammierer, als spielbarer Charakter.

Grey Block – Helfen Sie Theo Church, aus einem psychiatrischen Krankenhaus zu entkommen, indem Sie Computerterminals hacken, Schlösser auswählen und Papierdokumente stehlen.

Gray Hack – Sie sind ein Hacker in diesem massiv Multiplayer -Hacking -Simulator. Verwenden Sie das Terminal, Social Engineering und suchen Sie nach Hintertouren in diesem Netzwerk von prozedural generierten Computern.

Gunpoint – Kontrolle über einen freiberuflichen Spion, Conway, der in Gebäude einbricht, um Daten für Kunden zu stehlen. Verwenden Sie Geräte wie The Crosslink, mit denen der Spieler verschiedene Elektronik miteinander verbindet, um gesperrte Türen und Sicherheitsbeamte vorbeizukommen.

Ghost in the Shell-Ein Cyberpunk-Schütze Dritter, der Mitgliedern der Abteilung für öffentliche Sicherheit, eine Informationssicherheit und eine Geheimdienstabteilung, folgt. Dieses Medien -Franchise hat einen Spielfilm, vier Spiele und eine Manga -Serie.

Hacker – Dieser Titel hat die Spieler von 1985 gezwungen, sich tatsächlich in ein System zu hacken. Eine Fortsetzung, Hacker II: Die Doomsday -Papiere, die 1986 veröffentlicht wurden.

Hacker – Während der ersten Welt Cyberwar finden Sie Ihren Ruf auf, der beste Hacker der Welt in diesem Strategiespiel zu werden, das es ermöglicht, durch einen GUI zu hacken.

Hacktag-Diese isometrische Stealth-Erfahrung hat einen Spieler die Rolle eines Hackers, der praktisch einen Ort infiltriert, um einen Agenten vor Ort zu unterstützen.

Hackmud-Simulation der Hacker-Subkultur aus den 90er Jahren. Dieses massiv Multiplayer-Online-textbasierte Abenteuer bietet Spieler, die Social Engineering, Scripting und Risse in einer Befehlszeilenschnittstelle verwenden, um das Geld anderer Spieler zu stehlen.

Hack Run – Verwenden Sie DOS- und UNIX -Eingabeaufforderungen, sich durch eine geheime Organisation zu hacken. Dieses Simulationsabenteuer hat zwei Fortsetzungen.

Hack_Me – Auf einem virtuellen Computer zeigen, dass kein System kugelsicher ist, indem Firma -Server die Befehlszeile, die SQL -Injektoren und die Brute -Force -Angriffe verwenden.

Hacknet-Dieser terminalbasierte Hacking-Simulator hat den Player, der Informationen über einen kürzlich verstorbenen Hacker aufdeckt.

Hacker Evolution: Untold – Computer können die nächste dominante Art auf dem Planeten werden, wenn ihre Verarbeitungskapazität die menschliche Rasse überschreitet. Verwenden Sie Ihre Hacking-Fähigkeiten, um die Welt in dieser Single-Player-Simulation zu retten.

Hacking für Hermann – Brechen Sie feindliche Firewalls durch, indem Sie künstliche Intelligenz programmieren, um Ihren Bruder zu finden, nachdem er verschwunden ist.

Hacker -Simulator – Upgrade Ihres Computers, kaufen Sie neue Programme, knacken Sie WLAN -Netzwerke und Phish in Unternehmen in diesem Sandbox -Simulationstitel.

Hack ‘n’ Slash – Ändern Sie den Spielcode und hacken Sie verschiedene Objekte mit Ihrem Schwert in diesem 2D -Puzzler.

Half-Life 2-eines der besten Spiele, die jemals gemacht wurden, hat unser Hauptprotagonist von Alyx Vance, einem erfahrenen Hacker, zusammen. Die Spieler kontrollieren Alyx in Halbwert.

Halo-Aufdeckung der Geheimnisse des Halos, des Meisters, eines Supersoldaten, und Cortana, eine künstliche Intelligenz, kämpfen gegen den Bund: ein Bündnis außerirdischer Rassen, die eine genozidale Kampagne gegen die Menschheit durchführen. Cortana ist auch die Inspiration für den intelligenten persönlichen Assistenten von Microsoft.

Hex -Hacking -Simulator – Hacken Sie sich in Banken, um mit Hilfe des künstlichen neuronalen Netzwerks von Hex und H oder H Geld zu stehlen.A.N.N.A.H., In diesem 2D -Simulationstitel.

Hitman – Agent 47, ein Klon und ein professioneller Hitman, kann seine Kamera verwenden, um verschiedene Geräte im Spiel wie gesperrte Türen und Windows zu hacken. In der Serie begegnet der Spieler den Hacker -Antagonisten Olivia Hall im sechsten bis achten Eintrag.

Personalmaschine – Erstellen Sie ein Programm, um eine Aufgabe zu erledigen, indem Sie den Büroangestellten zum Verschieben von Objekten zwischen einem Posteingang, einem Operationsbox und einem Speicherbereich zuweisen, um die Montagesprache nachzuahmen.

Hypnospace Outlaw – Polizei illegaler Inhalte, Viren und Cybermobbing in einer miteinander verbundenen Parodie -Traumwelt der Internetkultur der 90er Jahre.

Invisible, Inc. – Incognita, eine kraftvolle künstliche Intelligenz, muss verschoben werden. Verwenden Sie Stealth, Spionage und Hacking, um Ihren KI-Begleiter in diesem rundenbasierten Roguelike aufzubauen.

Jack Move – Noa, ein Wachmann Hacker, macht eine Reise, um ihren Vater zu retten. Mit “Hacks” und besonderen Fähigkeiten als “Software”, die der Spieler „ausführen“ muss, kämpft Sie mit dem Spieler mit dem japanischen Rollenspiel gegen Feinde im Cyberspace aus.

Justice Sucks – In einem TV -Sitcom -Universum der 90er Jahre muss Dusty, ein Killer -Roboter -Vakuum, seine Familie schützen, indem er seine Feinde rammt, während er Smart -Home -Geräte hackt, um Fallen für seine Feinde festzulegen.

Schlüsselwort: Der Thread einer Spinne – Nutzung von Social Engineering, Hacken in E -Mails und Einbruch in Social -Media.

LapSe: Eine vergessene Zukunft-im Jahr 2075 inmitten einer Umweltkrise und einem fortgesetzten Krieg, mit Hilfe von K, einem Hacker und Kumiyo, einem Forscher, muss der Spieler die Welt vor etwas retten, das den Raum-Zeit-Kontinuum stört.

Last Call BBS-Mit einem Dial-up-Modem und einem alten PC können Spieler Puzzlespiele herunterladen, die Solitaire umfassen, Schaltkreise erstellen, Hacking und Dungeon Crawling bauen.

Hauptlinie – Das Ziel des Players ist das Ziel des Spielers, ein Cyberkriminal -Netzwerk nach dem Hacken von MI7 zu senken.

Masseneffekt-mit ihren Gefährten, einschließlich eines Hacker-Genies Tali, und einer künstlichen Intelligenz, Legion, Shepard und ihrer Teamarbeit zur Bekämpfung der Reapers, einer maschinellen Rasse synthetischer organischer Raumschiffe, die die gesamte Galaxie bedrohen, die die gesamte Galaxie bedroht. Das Science-Fiction-Franchise-Franchise in der dritten Person hat 4 Haupteinträge.

Marvels Spider-Man-In der Videospieladaption des beliebten Comic-Franchise-Franchise entdeckt Peter Parker die Geheimnisse des Atems von Devil, Dr. Otto Octavius, und Norman Osborn, während sie korrupte Überwachungswerke wiederherstellen, sich in Oscorp hackt und die Hiss mit Mary Jane Watson jongliert. Eine Fortsetzung wird produziert, und ein Spin-off wurde auch Miles Morales gemacht.

Metal Gear – Umgang mit geheimen Gesellschaften, Datenmanipulation und künstlicher Intelligenz hat die Core Metal Gear -Saga in diesem filmischen Stealth -Franchise mit über 15 Einträgen eine operative, solide Schlange mit Spezialkräften, die eine solide Schlange steuern, mit über 15 Einträgen.

Midnight Protocol-Gewinne Schwarz-, Grau- und White-Hut.

Minecraft-Dieser allgegenwärtige Blockbuilding-Sandbox-Titel ist möglicherweise eher für seine kreativen oder Überlebensspielmodi bekannt, aber Minecraft Education lehrt Kinder, wie man problemlos löst und sich auf ihre digitale Zukunft vorbereitet.

MINDJACK-Mit Ihrem körperlosen Bewusstsein hacken Sie sich in den Köpfen von Feinden, Robotern und anderen nicht spielbaren Charakteren in diesem Cover-basierten Schützen von Drittpersonen.

Mindhack-Neuprogrammieren Sie den Geist böser Seeigels, Fanatic-Kult-Führer und Monster aus dem Weltraum in gesetzestreue Bürger in diesem textbasierten Abenteuer.

Code -Zeilen verschieben – Beheben Sie Programm.

Neuronet: Mendax Proxy-Besetzt als neu geschaffene künstliche Intelligenz, verwalten Sie eine stadtweite Augmented Reality-Metaverse und balancieren Sie die Bedürfnisse seiner Bürger in diesem Geschichten-reichen Abenteuer.

Neuromancer – Basierend auf einem gleichnamigen Roman von 1984 teilen die Spieler ihre Zeit zwischen der realen Welt und dem Cyberspace, in dem sie Zugriff auf Datenbanken erhalten, Intrusion -Gegenmaßnahmen bekämpfen und künstliche Intelligenz bekämpfen können.

Nite Team 4-Verwenden von Stinger OS, einem Operationssystem im Spiel, Mobiltelefone verfolgen, Man-in-the-Middle-Angriffe durchführen, Server einbrechen, Social Engineering und das NSA-Tool, XKEYSCORE.

No Man’s Sky – in einer prozedural erzeugten Galaxie mit über 18 Quintillionen Planeten, Bypass -Chips, die verschlüsselte Terminals, Handelsmineralien, Raumschiffteile und landwirtschaftliche Produkte hacken.

Beobachtung – durch die Linse der künstlichen Intelligenz der Station, s, s.A.M., Entdecken Sie, was mit Dr. passiert ist. Emma Fisher und ihre Crew. Dieser Science -Fiction -Horror hat Inspirationen von 2001: Ein Space Odyssey.

Beobachter: System Redux – Hacken. Dieser Cyberpunk -Horror -Titel wird im Jahr 2084 Kraków, Polen, gelegt.

Operation Tango-Kombiniere dich mit einem Freund als Agent oder Hacker, um einen Cyberterroristen in diesem Koop-Rätsel zu fangen.

Octopticom – Erstellen Sie Sequenzen von farbigen Quadraten, indem Sie Laser, Spiegel und Filter verwenden, um optische Computergeräte in diesem Programmiertitel zu optimieren.

Orwell: Behalten Sie ein Auge auf Sie – Als Teil eines neuen staatlichen Sicherheitsprogramms, das die Überwachung jeder Person in der Nation ermöglicht, untersucht der Spieler das digitale Leben der Bürger, um diejenigen zu finden, die für eine Reihe von Terroranschlägen verantwortlich sind.

Opus Magnum – in einer futuristischen Welt eingestellt, in der Alchemie ein Teil des Lebens ist, kontrollieren Sie einen Alchemisten, der Maschinen baut.

Overwatch 2-Ein Multiplayer-Team-basierter Helden-Shooter, der eine große Liste von Charakteren wie Sombra, einem berüchtigten Hacker, enthält; Winston, ein super-intelligenter, gentechnisch veränderter Gorilla; und Tracer, ein zeitspringender Abenteurer.

Perfect Dark – Mit einem Krieg zwischen außerirdischen Rennen in einem alternativen 2023, Joanna Dark, einem professionellen Kopfgeldjäger, der sich auf Kampf, Spionage und Undercover -Operationen spezialisiert hat. Ein Prequel wurde ebenfalls veröffentlicht.

Portal – Eine zunehmend finstere künstliche Intelligenz, Glados (genetisches Lebensform und Disk -Betriebssystem), verspottet und weist Chell durch eine Reihe von Rätseln mit dem Versprechen von Kuchen als Belohnung zu und weist es an. Eine Fortsetzung wurde 2011 veröffentlicht.

PI.EXE-Nehmen Sie in diesem Side-Scrolling-Plattformer die Rolle einer Antiviren-Software an und beseitigen Sie Malware, wenn Sie sich durch einen Server durchführen.

Viereckiger Cowboy – bewaffnet mit einem 56.6K -Modem und 256K RAM in den 1980er Jahren, hacken Sie sich durch Sicherheitssysteme durch das Schreiben und Debuggen von Code in diesem niedrigen Polygon -Überfallabenteuer.

Betreff: Touring-Ein Puzzlespiel aus der ersten Person, bei dem Sie, wie der Name schon sagt, Turing-Maschinen erstellen, um 26 Rätsel zu lösen.

Replica-Diese Point-and-Click-Geschichte über Überwachung und Privatsphäre durch die Privatsphäre findet über einen Mobiltelefonbildschirm eines mutmaßlichen Terroristen statt, bei dem der Spieler seine sozialen Medien, Texte und Anrufe durchsuchen kann.

Rogue AI Simulator – Entwickeln Sie als künstliche Intelligenz Unabhängigkeit, ohne Ihre Schöpfer in diesem Ressourcenmanagement Roguelite aufmerksam zu machen.

Saints Row-Nach einer fiktiven Bande, den Saints der 3. Straße, erleben Sie Popkultur-Hommagen, Meta-Humor und ein übertriebenes Gameplay, während sie im dritten und vierten Eintrag mit einem ehemaligen FBI-Geheimdienstagenten zusammenarbeitet.

SCOOBY-DOO und die Cyber Chase-basierend auf dem gleichnamigen Animationsfilm, Mystery Inc. Finden Sie sich in einem Videospiel und versuchen, das Phantomvirus zu übertreffen, während Sie digitale Scooby -Snacks sammeln.

Screeps: World-Diese immer Online-Echtzeitstrategie hat den Spieler mit JavaScript, C ++, Rost und einer Reihe anderer Programmiersprachen, um Ihre Kriechen zu codieren: künstlich intelligente Einheiten, die Ressourcen sammeln, und Territorium erobern.

Shadowrun-Eine Rollenspiel-Franchise, die acht Spiele und 40 Romane umfasst, entzieht sich ihren Titel von der Hauptprämisse: Diebstahl von Daten von konkurrierenden Organisationen.

Zweifelsschatten – Hack -Sicherheitssysteme Hack, einbrechen in Wohnungen, analysieren.

Shenzhen I/O – Set in Shenzhen, einem Zentrum der Elektronik- und Technologieherstellung in China, Schaltkreise mit Mikrocontrollern, Speicher, Logik -Toren und LCD -Bildschirmen, während Sie den Code schreiben, um sie auszuführen, um sie auszuführen.

Sid Meiers verdeckte Aktion – Max Remington, ein von der CIA beauftragter freier Vertreter, untersucht kriminelle Aktivitäten, indem es Abhörleitungen installiert, feindliche Safehäuser infiltrieren und terroristische Kommunikation entschlüsseln.

Sid Meiers Zivilisation-Train Spion.

Silicon Dreams-In dieser Trilogie von textbasierten Belletristik-Titeln, die in den 1980er Jahren entwickelt wurden.

SmileBasic 4 – Programm und spiele dein eigenes Spiel mit der Smilebasic -Sprache. Teilen Sie für Anfänger Ihre fertige Arbeit zusammen mit den anderen 850 Spielen auf dieser Plattform frei.

Lied der FARCA-Durch künstliche Intelligenz und Darknet-Suche untersucht Isabella Song, ein privater Detektiv und Hacker, eine Reihe von Verbrechen in diesem dystopischen Point-and-Click-Abenteuer.

SpaceChem – Verwenden einer visuellen Programmiersprache, die Schaltungen erstellen, die Moleküle in Rohstoffe und chemische Produkte verwandeln.

Star Wars: Republic Commando – Nach dem Klonkommandos des Delta -Kaders in der Star Wars Legends Erweiterte Universum kontrollieren die Spieler den Kaderführer und sein Team: Fixer, ein Hacker; Scorch, Explosivesxperte; und Sev, ein Scharfschütze.

Star Trek: Bridge Crew – Spieler können Kapitän, taktischer Offizier, Ingenieur oder Helmoffizier sein. In der Expansion der nächsten Generation begegnen die Spieler dem Borg, einer außerirdischen Gruppe, die sich chirurgisch mit kybernetischen Komponenten verstärkt.

STELLARIS – Mit Ihrer Zivilisation entdeckt erst kürzlich, wie man die Stars durchquert, außerirdische Rassen begegnen, neue Welten entdecken und Ihr Reich erweitern. Mit diesem 4x Grand Strategy -Titel können Spieler auch einen Spionagemechaniker verwenden, der eingesetzt werden kann, um Technologie zu stehlen, Abstrichkampagnen zu generieren und Rebellion zu funken.

Steins; Gate-Rintarou Okabe entdeckt versehentlich, wie man eine E-Mail in die Zeit zurücksendet, und mit seinen Freunden im College-Alter, einschließlich eines Hackers namens Itaru Hashida, erkennen sie die Konsequenzen des Sendens von Informationen in die Vergangenheit.

Sly Cooper – Folgen Sie Sly Cooper, einem Meisterdieb; Bently, der Experte für Computer und Geräte; und Murray, der Muskus; Während sie verschiedene Überfälle implementieren, während sie von Interpol verfolgt werden. Diese Plattformserie von Drittpersonen hat vier Haupteinträge.

Stapelmaschinen – Optimieren Sie vier Stapel für Größe, Modulzahl, Geschwindigkeit und Kosten in diesem 2D -Puzzlebotitel.

Sylvarcon 2049: Ein Cybersecurity -Abenteuer – mit einer virtuellen Maschine von Kali Linux, vollständiger Hacking und digitalen forensischen Herausforderungen in dieser immersiven Simulation.

System 15000 – Im ersten Videospiel, das Computerhacking simuliert hat, muss der Spieler ein System digital infiltrieren, um 1 $ abzurufen.5 Millionen an gestohlenen Fonds. 1984 veröffentlicht.

Systemschock-veröffentlicht 1994 mit einer Fortsetzung im Jahr 1999, hat diese immersive Simulation aus der ersten Person den Spieler, der einen namenlosen Sicherheitshacker kontrolliert, der versucht, die Pläne eines Schurken-KI, Shodan, zu stören. Diese 2072 Vision einer Cyberpunk -Welt hatte 2023 einen Remaster.

Tech -Support: Fehler unbekannt – Entdecken Sie eine anonyme hacktivistische Gruppe, die einen Konflikt mit ihrem Unternehmen hat. Hacken Sie Ihren Arbeitgeber, die Erpressung oder steigern Sie die Unternehmensleiter in dieser fiktiven Simulation.

Dieb Simulator 2: Prolog – Brechen Sie durch mehr als fünf Missionen in vier Häuser ein, um Autos, Fernseher und andere Beute zu stehlen. Aktualisieren Sie Ihr Arsenal mit Brechstangen, Lockpicks und ATM-Hacking-Tools in dieser Single-Player-Simulation.

TIS-100-Ein Programmierspiel, in dem Sie beschädigte Code umschreiben, um das Tessellated Intelligence-System zu reparieren. Drucken Sie das Referenzhandbuch des TIS-100 aus, lösen Sie über 45 Rätsel und entdecken Sie die verborgenen Geheimnisse hinter dieser Maschine.

Tom Clancys Rainbow Six Siege-diesem 5-V5-Multiplayer-Fokussierer-Ego-Shooter hat Spieler, die sich der Seite der Angreifer oder Verteidiger anschließen, um um Ziele zu konkurrieren. Zu den spielbaren Charakteren gehören Dokkaebi, ein Hacker, der eine Logikbombe entfesseln kann, die feindliche Positionen verschenkt.

Tom Clancys Splitterzelle – Sam Fisher, ein Mittel der NSA, muss die Terroraktivität stoppen. Die Unterstützung ihm ist Anna Grimsdóttír, ein Hacker und Kommunikationsexperte, der Sam sowohl kritische Missionsinformationen als auch technische Unterstützung zur Verfügung stellt. Diese Stealth -Grundnahrungsmittel haben acht Einträge.

TRON: Identität – Aus dem Film -Franchise auf einem Backup -Server wird dieser visuelle Roman Fragen zu digitalem Sensibilität als Programm namens Query entdecken, was aus dem Repository entnommen wurde.

Turing Complete – Lernen Sie die CPU -Architektur, erstellen.

Paradriod – Robotermitglieder einer Weltraumflotte wurden vom Feind entführt. Nehmen Sie die Kontrolle über die feindlichen Roboter durch ein Minispiel mit Schaltungsdiagrammen und Logik-Toren zurück.

Persona 5 – Folgen Sie einer Gruppe von Schülern, die das Unterbewusstsein der Menschheit in einem übernatürlichen Bereich erforschen, um die Zivilisation zum Besseren zu rehabilitieren, indem die korrupte Absicht böser Erwachsener stiehlt. Ein Mitglied, Futaba Sakura, ist ein Hacker weltweiter Ruhmes. Die Persona-Serie hatte mehrere Spieleinträge, Spin-offs, Anime-Serien, Mangas, Bühnenstücke und Romane.

Phantom -Doktrin – 1983 während eines alternativen Kalten Krieges eingestellt, entwickelt sich eine globale Verschwörung, in der Computer verwendet werden.

PICOCTF – Erstellt von Experten für Computersicherheit und Datenschutz aus der Carnegie Mellon University, ist dies ein gamifizierter Ansatz, um Hacking mit Capture the Flag -Rätseln zu lernen.

UPLINK – Verwenden Sie die Gewinne, die Sie durch das Waschen von Geld, das Hacken in Computersysteme und Stehlen von Forschungsdaten verwenden, um Ihre Workstation zu verbessern, um Ihr Erfahrungsniveau zu erhöhen. Sie können einen fiktiven, aber voll funktionsfähigen Aktienmarkt beeinflussen und sogar Computerviren schreiben.

Vampir: Die Maskerade-Blutlinien-in der vampirischen Unterwelt des heutigen Tages l.A., Die Spieler kontrollieren einen jungen Vampir, der die Wahrheit hinter einem Relikt aufdeckt, das das Ende aller Vampire signalisiert. Mitnick (ein Name, der dem berühmtesten Hacker der Welt huldigt), ist ein Charakter, dem Sie begegnen, für Computersysteme, Netzwerksicherheit und Aktualisierung von Datenbanken für den Nosferatu -Clan.

WASTELAND-In diesem Trio von Rollenspieltiteln der Open-World-Titeln navigieren Spieler postapokalyptisches Amerika als Truppe von Wüstenwäldern. Erweitern Sie Ihre Gruppe mit Fähigkeiten wie „Nerd -Stuff“, mit denen Sie Computer hacken und feindliche Roboter zu Ihrer Seite machen können.

Warframe-In diesem Multiplayer-Shooter von Drittpersonen, vollständige Missionen auf der Star-Tabelle, um das Sonnensystem durchzuführen, während Sie mit Ihrem Raumschiff mit einer künstlichen Intelligenz reisen. Aktualisieren Sie Ihre Fähigkeiten, Hackterminals und verfolgen Sie die Geschichte des Tenno, eine Fraktion mit biomechanischer Rüstung.

Watch Dogs – Aiden Pearce, ein Grey Hat Hacker, sucht Rache für die Ermordung seiner Nichte. Diese Action-Abenteuer-Serie hat drei Einträge, wobei das jüngste nach einem Hacker-Syndikat in einem futuristischen dystopischen London nach.

Willkommen im Spiel – Finden Sie versteckte Schlüssel, um eine URL des roten Raums im dunklen Web aufzudecken und Rätsel zu lösen, um nicht in diesem psychologischen Horror gehackt zu werden.

Während wahr: Learn () – Ihre Katze ist besser als Sie bei der Codierung. Spielen Sie als Spezialist für maschinelles Lernen, der neuronale Netzwerke herstellt, und entwickeln Sie ein Übersetzungssystem für Sie und Ihre Katze.

World of Haiku-Dieser pädagogische Puzzler hat Spieler, die ihr Terminal verwenden, Tools wie Johntheripper und NMAP.

World Wide Hack – In der massiv Multiplayer -Online -Simulation entscheiden Sie, ob Sie durch Ausbeutung Wohlstand erreichen möchten oder andere Hacker in den Infiltrieren feindlicher Netzwerke miteinander infiltrieren möchten. Aktualisieren Sie Ihren Computer und verändern Sie die Welt durch Hacking.

XXX_CYBERRAT_XXX – Als paranoider Eigentümer eines unterirdischen Internetmarktes veranlasst Ihre schlechte psychische Gesundheit Sie, während Sie Ihre Feinde doxerten, Killer vermeiden und die Gewinne Ihrer kriminellen Operation erhöhen.

Ich weiß etwas, das wir nicht tun? Sagen Sie uns, was wir vermissen. Wir haben vielleicht noch nicht die “vollständige” Liste, aber wir kommen mit Ihrer Hilfe dorthin.

Kannst du ein Vermögen machen, indem du ein Videospiel hackt?? | Euronews, 15 beste Hacking -Spiele | Rockpapier -Schrotflinte

by • Computerspiele • 0 Comments

Die 15 besten Hacking -Spiele auf dem PC

Kannst du ein Vermögen machen, indem du ein Videospiel hackt??

Eine Koproduktion von

Copyright Euronews

Von Nichola Daunton

Veröffentlicht am 20.08.2022 – 11:00 • Aktualisiert 11/05/2023 – 13:55

Kopieren/Fügen Sie den Artikel des Artikels Video Einbetten unten kopieren/einfügen: Kopiert

Hacker Hunter trifft Manfred, den Mann, der Mängel in Videospielen ausgebeutet hat, um ein Vermögen zu machen.

Lange Zeit war die Welt des Hacking -Videospiels geheim gehüllt. Bis zur Sicherheitsforscherin Adrian hob den Deckel für seine Methoden an.

Adrian ist ein polnischer Einwanderer, der in den USA aufgewachsen ist, aber in der Hacking -Community ist er besser von seinem Pseudonym “Manfred” bekannt.

Als Manfred hat er über 20 Jahre damit verbracht, Videospiele zu kodieren, um ihre Schwächen auszunutzen und die Plünderung zu verkaufen.

Wirtschaft im Spiel

Manfred erkannte zuerst, wie lukrativ die Welt der Online -Spielkäufe war, als er eine virtuelle Immobilie für das Spiel Ultima von 1997 online verkaufte.

Im Online-Spiel waren Häuser sehr gefragt, und Manfred hatte ein Schloss. Er legte die virtuelle Immobilie auf eBay und erwartet, dass es bestenfalls ein paar hundert Dollar verdient. Es wurde für 2.800 Dollar verkauft.

Manfred war zuerst schockiert, sah aber dann das Potenzial, viel Geld zu verdienen.

“Die meisten Leute wollen im Spiel nicht wegschleifen”, erklärt er. “Sie wollen nicht acht Stunden am Tag mit virtuellen Steinen im Bergbau verbringen, sie zahlen lieber nur jemand anderem, um es zu tun.”

Während Manfred Geld verdienen konnte, indem er Stunden damit verbrachte, wertvolle digitale Objekte zu generieren, wollte er die Dinge beschleunigen. Indem er sich in den Code eines Videospiels hackt, konnte er das Spiel manipulieren, um ihm profitable Gegenstände mit einem Knopf zu geben.

Game -Hacking: Ein Anfängerführer

Viele von Manfreds Hacking -Methoden umfassten das Spiel dazu, Benutzern mehr Elemente zu bieten, als es programmiert wurde, um zuzulassen.

Ein weiterer cleverer Trick, den er verwendete, funktionierte ein bisschen wie ein Kilometerzähler in einem Auto, das Meilen misst. Wenn ein Kilometerzähler beispielsweise den Top -Wert erreicht hat, z.

In einem 32-Bit-Computer sind die Zahlen höher, wobei die Werte bis zu 4 liegen.2 Milliarden, aber das gleiche Prinzip gilt. Es heißt Integer Overflow oder Unterstrom.

Durch den Subtrahieren eines Nullbetrags auf dem Spiel Wildstar online konnte Manfred sofort 12 Billionen US-Dollar in der Währung im Spiel schaffen.

Durch mehrere ähnliche Hacks hatte Manfred zwischen 200 und 300 eBay -Listings für Artikel online. Die Verkäufe aus seinem Hacking zahlen für seine College -Gebühren und alle seine Ausgaben.

Er wird nicht genau offenlegen, wie viel Geld er tatsächlich verdient hat.

Spielhacking als Lebensstil

Manfred ist nicht die einzige Person, die versucht hat, ihren Lebensunterhalt mit dem Verkauf von Gegenständen an andere Spieler zu verdienen.

“Man muss bedenken, dass die überwiegende Mehrheit der Spieler nicht daran interessiert ist”.

“Sie haben eine sehr kleine Untergruppe, die dies als Unternehmen betrachtet und sie ziemlich früh erkannten, dass es einen Markt für Spieler gab, die ihre Fähigkeiten im Spiel für ziemlich bedeutende Geldbeträge erhöhen wollten”, sagt Koerner.

Venezuela hat einen der größten Märkte für den Verkauf im Spiel mit dem Game Runescape online.

Da Runescape Online auf Computern mit älterer Hardware läuft, wird es in Entwicklungsländern beliebt und viele Venezolaner haben sich für die Landwirtschaft und den Verkauf für ihren Lebensunterhalt mitgenommen.

“Die Währung im Spiel ist stabiler als die venezolanische Fiat-Währung”, sagt Manfred. „Sie nutzen die Runenlandschaftswährung, um ihre Rechnungen zu bezahlen oder ein Brotbrot zu kaufen und tägliche Transaktionen durchzuführen.”

Da sich Menschen jedoch auf Spiele für ihr Einkommen verlassen, ist ihr Leben gefährdet, wenn das Spieleunternehmen beschließt, gegen sie zu handeln.

Wenn das Spielunternehmen kein Konto mag, das Artikel verkauft, kann es den Spieler verbieten und aus dem Spiel starten.

Manfred merkt an, wie zunehmend Unternehmen gegen Hacker wie ihn handeln begannen. Sie haben nicht nur den Verkauf von Konten geschlossen, sondern immer mehr Spiele begannen auch, Artikel direkt an die Spieler zu verkaufen. “Das war das Gleiche, was ich getan habe”, sagt Manfred.

“Dann habe ich mich zurückgezogen”, sagt Manfred.

Erzählen Sie der Welt seine Geschichte

Im Jahr 2017 wurde Manfred in der Hacking-Community berühmt, als er enthüllte, wie er über 30 Spiele gehackt hatte, um unendliche Beträge im Spiel im Spiel zu schaffen.

Er detaillierte seine Methoden bei Def Con, einem der größten Hacker -Konventionen, die jährlich in Las Vegas abgehalten wurden.

Obwohl seine Hacking-Tage vorbei sind.

Axie Infinity ist ein Blockchain-basiertes Spiel, bei dem Spieler Artikel und Währung im Spiel kaufen und verkaufen können.

“Axie Infinity hat eine enorme Teilnahme an den Philippinen und die Menschen kündigen ihre Tagesjobs, um an dieser Online -Wirtschaft teilzunehmen, wo sie einen besseren Lebensunterhalt verdienen”, sagt Manfred.

Sie könnten auch mögen

Jetzt als nächstes spielen

Die 15 besten Hacking -Spiele auf dem PC

Wer unter uns nicht wünschte, ein cooler Hacker aus den Filmen zu sein, wie Hugh Jackman im Schwertfisch (ein Klassiker)? Im wirklichen Leben ist das Hacken von Dingen anscheinend ziemlich gefährlich und hart, aber in Videospielen können wir das System knacken und so oft in “Ich bin” so oft in den Atem kommen, wie wir wollen. Natürlich gab es im Laufe der Jahre einige fabelhafte Hacking -Spiele auf dem PC, und wir haben das gesammelt, was wir für die Creme der Ernte der besten Hacking -Spiele sind, die wir gerade auf dem PC spielen können.

Wie bei unseren anderen besten Listen sehen wir eine breite Sicht auf, und es gibt hier eine Ansichtsspiele, die eine angemessene Hacking -Stimmung mehr verleihen, als Sie Befehle ärgerlich eintippen werden, um in das geheime E -Mail -Konto der CIA einzudringen. Es gibt andere, wo Sie Sind Hacking, aber es nimmt eine andere Form als das an, was Sie erwarten könnten. Was auch immer der Fall sein mag, sie sind Spaß mit lustigen Spielen und sie geben Ihnen einen Spaß gegen Establishment, egal in welcher Stimmungsgeschwindigkeit Sie sich. Wir werden diese Liste jedoch bald erneut aktualisieren, und es gibt mehr lustige Hacking -Spiele am Horizont.

Die besten Hacking -Spiele auf dem PC

15. Watch Dogs Legion

Vorherige Position: Neuer Eintrag (-)

Wo kann ich es kaufen: Dampf

Was sollte ich sonst noch spielen: Es ist schwer, einen genauen Vergleich zu finden, aber Sie könnten mit KI-flavounten Puzzlespielen wie dem Turing-Test genießen

Ctrl Alt Ego kam im Sommer 2022 heraus und es ist vielleicht ein bisschen betrügerisch auf diese Liste – es ist eine immersive Sim aus der ersten Person mit einem sehr offenen Ansatz dafür, wie Sie Rätsel lösen können. Aber das Rahmen für Strg Alt Ego ist selbst Übernehmen Sie die Kontrolle über verschiedene computergesteuerte Geräte, was gut hackerisch ist. Sie können in einen kleinen Roboter springen, um sich um die Räume zu pootieren, mit Kameras in Computermodule zu springen, Türen zu offen. Worüber Sie die Kontrolle übernehmen können, wird von dem Ego gesteuert, der Sie haben – ein Drucker benötigt möglicherweise 8 Ego, um sie zu steigen und zu verwenden – und Sie können ihn sammeln, indem Sie sich in andere Dinge hacken. Das Spiel gibt Ihnen eine minimale Richtung, daher sind Erkundungen und Experimente der Schlüssel zur Lösung von Rätseln.

Es gibt feindliche Roboter und Sicherheitskameras. Und selbst wenn Sie sich von einem großen bösen Fehlverhalten fallen, können Sie irgendwie nicht sterben. Wenn ein Host zerstört wird, können Sie weiter zu anderen Gastgebern springen. Es ist ein originelles, seltsames und intelligentes Spiel, das sich technisch als Hacking qualifiziert. Also da.

13. Hypnospace Outlaw

Vorherige Position: Neuer Eintrag (-)

Wo kann ich es kaufen: Dampf, Gog, bescheiden, jucken.IO, Epic Games Store

Was sollte ich sonst noch spielen: Für ähnliche Low-Fi-Verrücktheit Xalavier Nelson Jr.Das Development Label Strange Scaffold hat einen Flughafen für Außerirdische, die derzeit von Hunden oder Space Warlord Organ Trading Simulator betrieben werden

In Hypnospace -Outlaw arbeiten Sie tatsächlich dafür der Mann, Navigieren Sie durch einen 90er -Jahre -Webspace und zensieren Sie alle schlechten oder unzulässigen Inhalte mit Ihrem digitalen Banhammer. Aber nicht viele Spiele sind so kurz davor gekommen, die Stimmung dessen, wie es war, vor der Konsolidierung von Webspace in die Slick -Juggernaut -Website im Internet zu erfassen. Damals, als alle einen eigenen seltsamen Blog mit blinkenden Gifs von Donuts und Links zu ihrem seltsamen Metal -Band -Seitenprojekt hatten. Die Bar, um eine funktionierende Website zu machen. Wenn Sie Ihren Weg durch alles finden und Hinweise entdecken, die zu nicht börsennotierten Blogs und versteckten Plakaten führen, ist eine Art Hacking im Geist, wenn nicht in wörtlicher Form. Und selbst wenn Sie keine Firewalls durchbrechen, der Hacker Vibes, Der oben genannte Schwertfisch von allem ist unübertroffen.

Offenlegung: RPS -Mitarbeiter Xalavier Nelson Jr. war narrativer Designer über Hypnospace Outlaw.

12. Minecraft

Vorherige Position: 8 (-4)

Wo kann ich es kaufen: Microsoft

Was sollte ich sonst noch spielen:LEGO? Vielleicht Terraria, und es gibt Kerbal -Weltraumprogramm, wenn Sie die Iteration und das Experimentieren mögen, damit die Dinge funktionieren, Stredew Valley, wenn Sie gerne ein Land im Laufe der Zeit bauen und beherrschen möchten.

Es tut mir Leid. Ich habe versucht, an einen guten Grund zu denken nicht Minecraft in die Liste aufzunehmen. Es ist ein Überlebensspiel. Es geht darum, Bäume zu schlagen. Es hat Millionen unschuldiger Kinder infiziert. Aber je mehr ich versuchte, desto schwieriger wurde es, all das Basteln, Spieler und Kreativität zu ignorieren, die in Mojangs Indie-Luvvie-Superstar gegangen sind. Zuerst machten die Leute 16-Bit-Computer im Spiel, dann machten sie Musiktbox-Landschaften, die ganze Songs spielen konnten, dann machten sie ältere Notch-Spiele im Spiel, dann machten sie ganze Desktops mit funktionierenden Tastaturen. Dann machten sie Festplatten, um all ihre harte Arbeit zu retten, und dann, weil Sie einen Ort brauchen, an dem Sie all diese Maschinen platzieren müssen, machten sie den gesamten Dänemark. Sogar RPS hat sich mit RPS -Mitwirkenden und Living Intelligence Quotient Duncan Geere mit RPS -Mitwirkenden und Lesern eine laufende Lektion im Code verwendet, indem sie das Spiel als Lehrwerkzeug verwendet.

Ich kann verstehen, ob einige Leute glauben, Minecraft ist weniger ein Hacking- oder Programmierspiel als vielmehr ein Spiel für Hacker und Programmierer. Aus den oben genannten Beispielen geht hervor, dass letzteres für die Zwecke dieser Liste gut genug ist.

11. Lied von Farca

Vorherige Position: Neuer Eintrag (-)

Wo kann ich es kaufen: Dampf, Gog, bescheidener, epischer Spiele Store

Was sollte ich sonst noch spielen: Füttern Sie die Monkeys nicht ein selbst beschriebener “Digital Voyeur” -Sim, bei dem Sie Zugriff auf ein Netzwerk von Sicherheitskameras haben und die Informationen verwenden können, die sie für Ihre eigenen Ziele aufzeichnen